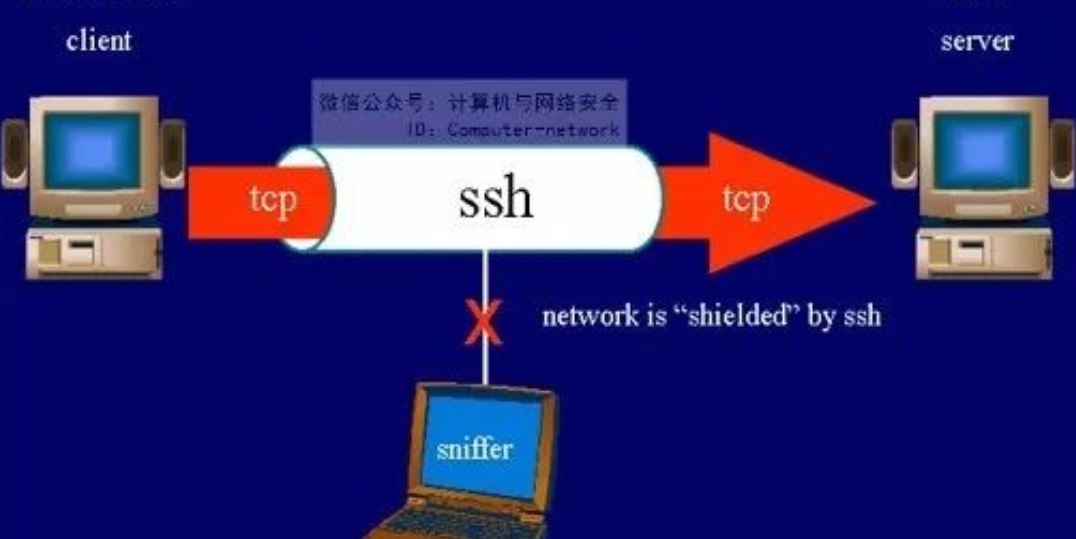

在Linux系统中,SSH(Secure Shell)作为远程管理和文件传输的重要工具,其安全性至关重要。一旦SSH服务被攻破,整个系统都可能面临严重威胁。因此,掌握如何保护SSH的安全是每个Linux管理员的必修课。以下是一些关键步骤,帮助您加固SSH防护:

-

禁用Root用户直接登录SSH

重点:禁止root用户通过SSH直接登录,可以有效减少系统被直接控制的风险。您可以在

/etc/ssh/sshd_config文件中设置PermitRootLogin no来实现这一点。 -

使用强密码或密钥认证

采用复杂且难以猜测的密码是基础,但更推荐使用SSH密钥对进行认证。这种方式不仅更安全,还能避免暴力破解攻击。生成密钥对后,将公钥添加到服务器的

~/.ssh/authorized_keys文件中,并确保私钥安全保管。 -

限制SSH访问来源IP

通过编辑

/etc/ssh/sshd_config文件,利用AllowUsers或DenyUsers指令,以及AllowGroups、DenyGroups,可以精确控制哪些用户或IP地址可以访问SSH服务。同时,也可以设置AllowHosts来限制只有特定IP才能连接。 -

修改SSH默认端口

SSH默认使用22端口,这是众所周知的。为了增加安全性,可以修改SSH服务监听的端口号。修改后,记得在防火墙规则中更新相应的端口设置,并确保客户端连接时使用新端口。

-

启用SSH日志记录

开启SSH的详细日志记录功能,可以帮助您追踪和监控可疑登录尝试。在

/etc/ssh/sshd_config中设置LogLevel VERBOSE,并将SSH日志重定向到专用日志文件或系统日志中。 -

定期更新SSH软件

保持SSH软件及其依赖库的最新状态,可以及时修补已知的安全漏洞。利用Linux发行版的包管理工具,如apt(Debian/Ubuntu)、yum/dnf(RHEL/CentOS/Fedora)等,定期更新SSH软件包。

-

使用防火墙限制非必要服务

除了SSH外,关闭或限制其他不必要的网络服务,可以减少攻击面。合理配置防火墙规则,仅允许必要的服务端口对外开放。

通过以上措施,您可以显著提升Linux系统中SSH服务的安全性,为系统的远程管理提供更为坚固的防护。