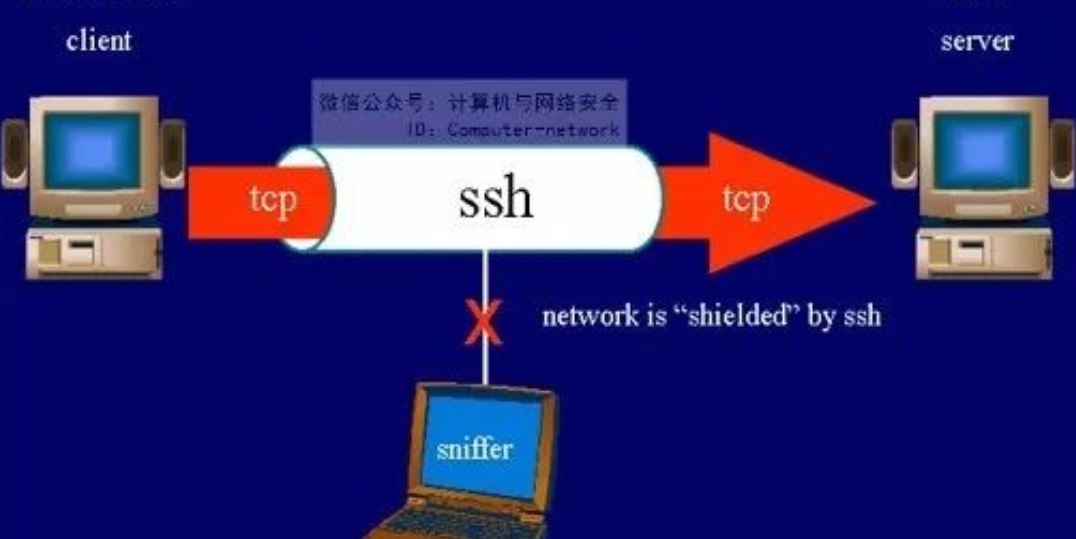

SSH(Secure Shell)协议是Linux服务器上远程连接和管理的重要工具。然而,SSH连接的安全性问题也不容忽视。为了保护SSH服务器,以下将介绍8种有效的安全措施。

1. 禁用root用户登录

- 重点:禁用root用户的SSH访问并创建一个具有root权限的新用户。关闭root用户的服务器访问是一种防御策略,可以防止攻击者实现入侵系统的目标。

- 操作步骤:创建一个新用户并赋予其sudo权限,然后修改SSH配置文件/etc/ssh/sshd_config,添加“PermitRootLogin no”和“AllowUsers 新用户名”内容,最后重启SSH服务。

2. 更改默认端口

- 重点:默认的SSH连接端口是22,攻击者常常会针对这个端口进行扫描。通过更改SSH的端口号,可以降低受到攻击的风险。

- 操作步骤:打开/etc/ssh/sshd_config文件,找到并更改Port值,然后重启SSH服务以应用更改。同时,确保防火墙允许新的端口号通过。

3. 禁止使用空白密码的用户访问

- 重点:空密码的用户账户可能会被攻击者利用。为了防止这种情况,可以在配置文件中禁止空密码登录。

- 操作步骤:在/etc/ssh/sshd_config中添加“PermitEmptyPasswords no”。

4. 限制登录/访问尝试

- 重点:默认情况下,SSH允许多次输入密码。如果攻击者尝试暴力破解,限制登录尝试次数将有效防止这种攻击。

- 操作步骤:修改/etc/ssh/sshd_config文件,添加“MaxAuthTries 值”内容。

5. 使用SSH版本2

- 重点:SSH的第二个版本比第一个版本更安全。确保服务器只接受SSH版本2的连接。

- 操作步骤:在/etc/ssh/sshd_config文件中添加“Protocol 2”。

6. 关闭TCP端口转发和X11转发

- 重点:关闭TCP端口转发和X11转发可以防止攻击者利用SSH连接访问其他系统。

- 操作步骤:在/etc/ssh/sshd_config文件中添加“AllowTcpForwarding no”和“X11Forwarding no”。

7. 使用SSH密钥连接

- 重点:与密码相比,SSH密钥认证提供了更高的安全性。通过生成密钥对(公钥和私钥),用户可以使用私钥进行身份验证,而无需输入密码。

- 操作步骤:生成SSH密钥,将公钥上传到服务器,并在/etc/ssh/sshd_config文件中禁用密码认证。

8. SSH连接的IP限制

- 重点:通过限制特定IP地址的访问,可以进一步提高SSH连接的安全性。

- 操作步骤:可以在/etc/hosts.allow文件中配置允许和拒绝的IP地址,或者使用防火墙(如iptables或ufw)设置规则,仅允许特定IP地址或IP范围访问SSH服务。

保护SSH服务器连接的安全性是每个系统管理员的基本职责。通过实施上述措施,可以显著降低服务器被攻击的风险,确保数据的安全性。定期审查和更新这些配置将有助于维护安全环境。